Durch schlecht konfigurierte Router/Firewalls ist es unter Umständen möglich, so genannte „DNS Amplification Attack“ durchzuführen. Dabei werden lokale DNS Server dazu verwendet einen Denial-of-Service-Angriff (DOS) durchzuführen. (Genauer zum nachlesen KLICK)

Ob die eigene IP Adresse für solche Attacken „empfänglich“ ist, kann man unter Linux/OSX einfach mit dem Befehl DIG prüfen.

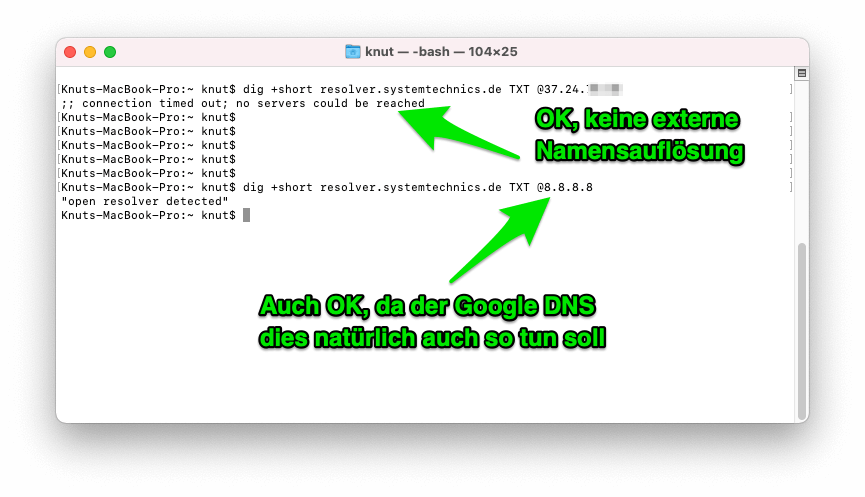

dig +short resolver.systemtechnics.de TXT @www.xxx.yyy.zzz

Die IP Adresse www.xxx.yyy.zzz ist natürlich durch die zu prüfende (eigene) IP-Adresse zu ersetzen. Ist ein offener DNS Vorhanden, dann wird der Text „open resolver detected“ ausgegeben. Wenn die Firewall korrekt arbeitet, dann erscheint eine Fehlermeldung (Siehe Bild)

Man kann natürlich auch Web-Dienste, wie etwa https://openresolver.com/ verwenden, um dies zu prüfen.